EP01 - 告别 Claude Desktop:为什么我选 OpenClaw 做我的数字管家

To be honest,Claude Desktop 发布 MCP (Model Context Protocol) 的时候,我是真的很兴奋。 但那种兴奋只维持了三天。

当你真正试图把 AI 融入工作流时,你会发现 Claude Desktop 有两个致命死穴:

- 它被困在桌面上:你必须坐在电脑前才能用它。

- 它是闭源的黑盒:你不知道它怎么处理你的文件,每一条指令都像在把家门钥匙交给那个坐在旧金山办公室的陌生人。

直到我发现了 OpenClaw。

Not Just a Bot, It’s a Gateway

先澄清一个误区:OpenClaw 不仅仅是一个像 Chatbox 那样的“套壳客户端”。 它的本质是一个运行在你本地的 Gateway(网关)。

如果你读过它的官方文档,你会发现它的架构非常 Sex:

WhatsApp / Telegram <-> Gateway (Localhost) <-> AI Agent (Tools)

这意味着什么?

这意味着你可以躺在床上用手机发消息(支持 WhatsApp/Telegram 等等几十种聊天客户端),指挥你书房里的 Mac 干重活。 这也是它的口号: “The AI that actually does things.” 我想这也是为什么他会这么大火的原因。

- 场景 A: 周末出门在外,服务器突然报警。你不用掏出电脑连热点 SSH,直接在 Telegram 里发一句:“查一下 Nginx 为什么挂了”。OpenClaw 帮你跑

tail -f /var/log/nginx/error.log并总结给你。 - 场景 B: 路上突然想到一个 Idea。发给 OpenClaw:“记到我的 Obsidian 里,并同步到 GitHub”。它直接操作你本地的文件系统。

你可以到这里看看大家都在用 OpenClaw 做些什么:https://openclaw.ai/showcase

从 Clawd 到 Moltbot,再到 OpenClaw

OpenClaw 的前身叫 Clawd(致敬 Claude),后来因为大家都懂的法务原因改名叫 Moltbot(寓意龙虾蜕壳成长),最后定名为 OpenClaw。

Peter Steinberger (创始人) 在博客里写道:

“Your assistant. Your machine. Your rules.”

这句话击中了我的灵魂。 OpenClaw 是开源的,它的所有逻辑——从怎么连 WhatsApp 到怎么执行 Shell 命令——都写在 JavaScript 里,你看得见,摸得着,改得动。

Peter Steinberger 简介

说到 Peter Steinberger,你可能知道他是 OpenClaw 的创始人。

但他的“隐藏身份”是 PSPDFKit 的创始人——那个全球几乎所有 App 都在用的 PDF 引擎。 2021 年,他把这家公司卖了 1 亿欧元 (超过 1 亿美元),然后直接隐退江湖,搞了三年的“修仙式”休息,也就是我们俗称的“躺平”。

早就财富自由的他为什么回来?

每日躺平的生活让这位大佬觉得非常“无聊”,完全找不到了自己存在的意义,知道他接触到 AI,他开始思考:“AI 能不能帮我做点什么?”

他本可以去开游艇环游世界,但他选择回到 Github,从零开始写代码,探索 Agentic Engineering。

他说:“现在的 AI 编程让我找回了当年那种心流。” OpenClaw 就是他在探索 Agentic Engineering 过程中的副产品——一个完全由 AI 辅助构建、甚至 AI 自己重构自己的项目。

这才是真正的 Builder。不为钱,只为爽。 许多大机构拿着支票找到他,想要从他手上买走 OpenClaw,但他拒绝了。他直言:

“代码本身已经不值钱了。在这个 AI 时代,你完全可以把我的代码删了,让 AI 几个月再写一个新的。真正值钱的,是 Idea(想法),是 Community(社区),是 Brand(品牌)。”

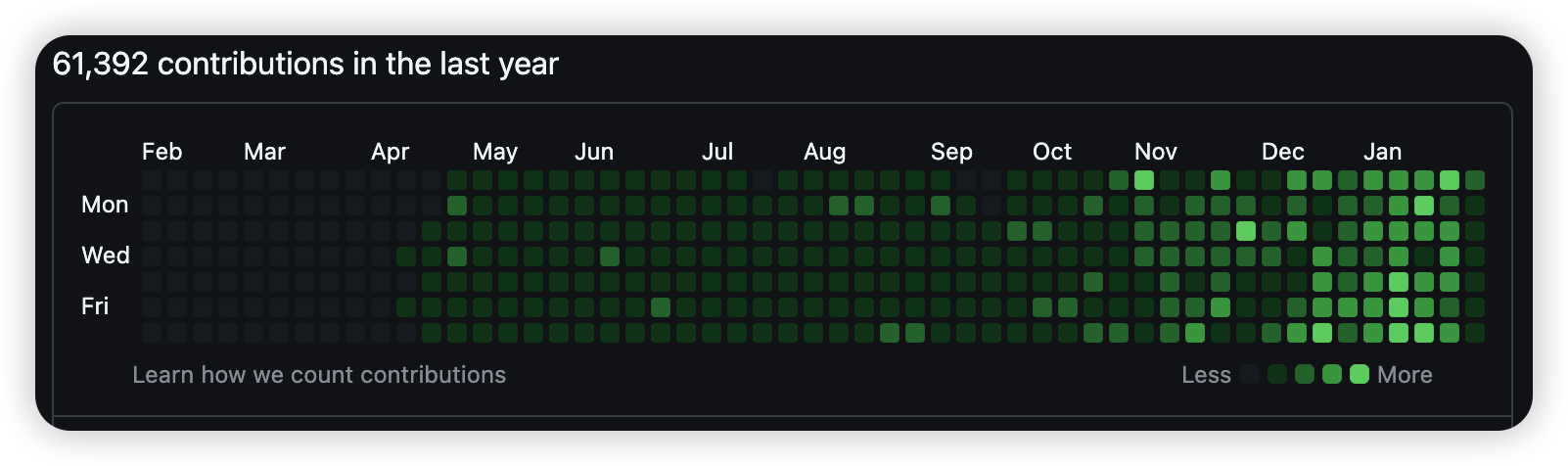

看下他的Github,你会发现,它每天的commit少则几百次,多则上千次,不得不佩服他的热情和执着:

为什么是 OpenClaw?

相比于 Claude Desktop 或其他竞品,OpenClaw 的核心优势在于 “反向连接”:

- Bring Your Own Auth: 它不存你的 API Key,所有密钥都在你本地的

.env里。 - Anywhere Access: 它把你的 WhatsApp/Discord 变成了命令行的 UI。

- Local Execution: 它的 Agent 运行在你的内网。它可以访问你的 NAS,你的 Docker 容器,你的本地代码库。

但这也很危险

能力越强,责任越大(风险越大)。OpenClaw 强大的能力之外,也伴随着巨大的风险。当你把一个能执行 Shell 命令的 Agent 连上公网聊天软件时,你实际上是给自己开了一个后门。

如果我的 WhatsApp 账号被盗了怎么办?如果 Prompt Injection 让它把我的 ~ 目录清空了怎么办?

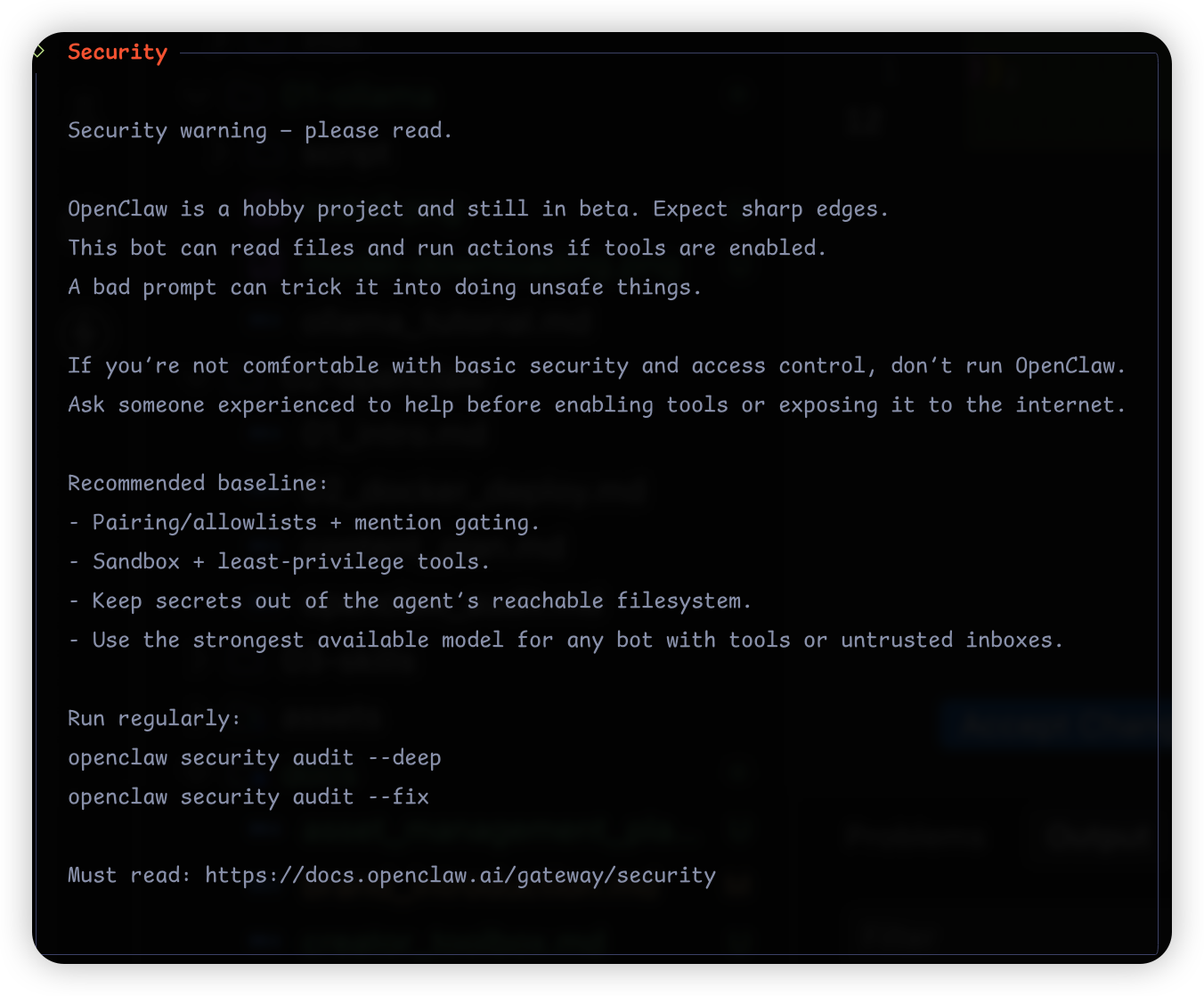

所以 OpenClaw 官方在安装前也给出了安全建议:

简单来说,OpenClaw 可能会出发一些不安全的事情,如果您对基本的安全性和访问控制没有信心,那么你应该找一些懂行的人寻求他们的帮助,或者不运行 OpenClaw。所以官方推荐的 baseline:

- 配对/允许列表 + 提及限制

- 沙盒 + 最小权限工具

- 将机密信息置于特工可访问的文件系统之外

- 对于任何带有工具或不受信任收件箱的机器人,请使用最强大的可用模型

经常使用以下命令来做安全性审核:

1openclaw security audit --deep

2openclaw security audit --fix

这官方给出的建议看起来非常“官方”,非常“专业”难懂。在后续的文章中,我们再来一步步探索这些建议。

这里我们介绍了 OpenClaw,下一篇,直接上实操,看看如何安装和使用它。